GhostGate es una solución de seguridad de Autorización de Paquete Único (SPA) diseñada para servidores Linux, cuyo objetivo principal es reducir la superficie de ataque al abrir puertos protegidos de manera temporal y solo bajo demanda

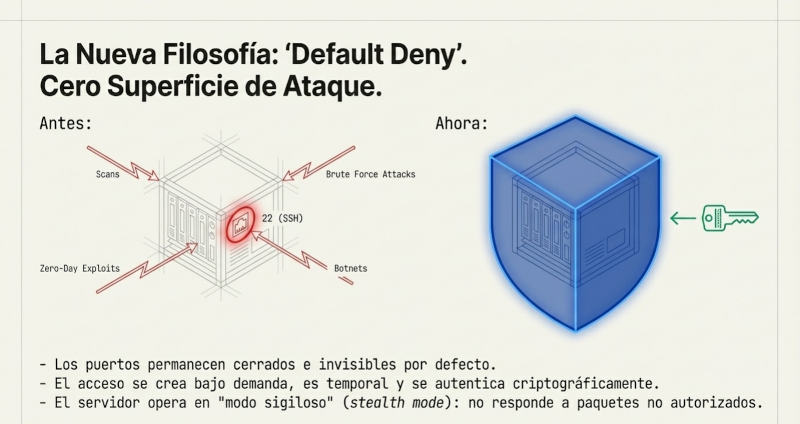

Cualquier persona que gestione servidores conoce la rutina: un incesante bombardeo de ruido en los logs. Ataques de fuerza bruta contra el puerto SSH, escaneos automáticos buscando vulnerabilidades, un flujo constante de tráfico no solicitado que nos recuerda que nuestros servicios están perpetuamente expuestos, esperando ser el próximo objetivo. La defensa tradicional consiste en construir muros cada vez más altos: firewalls complejos, sistemas de detección de intrusos, herramientas de bloqueo de IPs. Pero, ¿y si el enfoque estuviera equivocado?

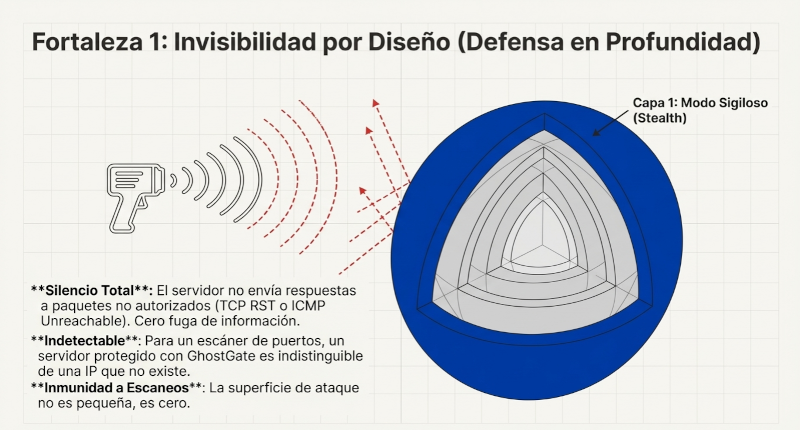

Aquí es donde GhostGate propone un cambio de paradigma. No es simplemente otra herramienta de firewall; es una filosofía de seguridad radicalmente diferente. Su principio fundamental es la «seguridad por invisibilidad». En lugar de dejar una puerta blindada a la vista de todos, GhostGate se asegura de que no haya ninguna puerta visible en absoluto. Imagina una puerta que solo se materializa para quien conoce el conjuro secreto. Para el resto del mundo, solo hay un muro liso e impenetrable.

En este artículo, no nos limitaremos a describir sus características. Analizaremos las cinco lecciones más impactantes y contraintuitivas que podemos extraer de la arquitectura de GhostGate, ideas que podrían cambiar tu forma de pensar sobre la defensa de infraestructuras críticas.

1. Seguridad por Invisibilidad: La Magia de Golpear una Puerta Cerrada

El enfoque tradicional para asegurar un servicio como SSH es dejar el puerto 22 abierto y confiar en contraseñas robustas, claves SSH y herramientas como Fail2Ban. Sin embargo, un puerto abierto es un imán para los atacantes. Siempre estará sujeto a escaneos y a intentos de fuerza bruta, generando ruido y un riesgo constante.

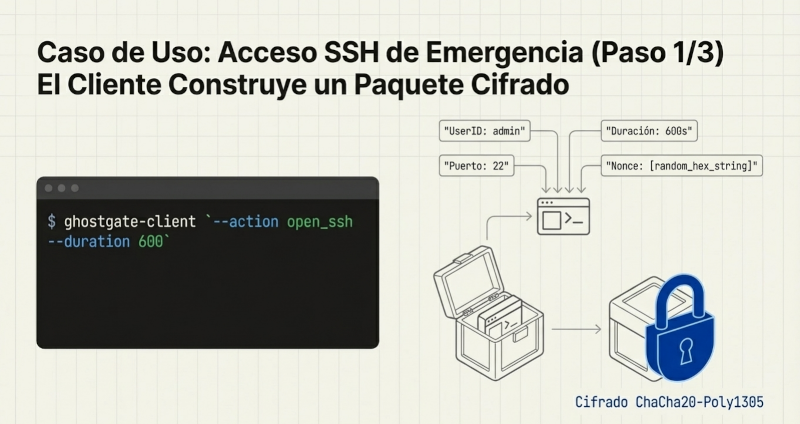

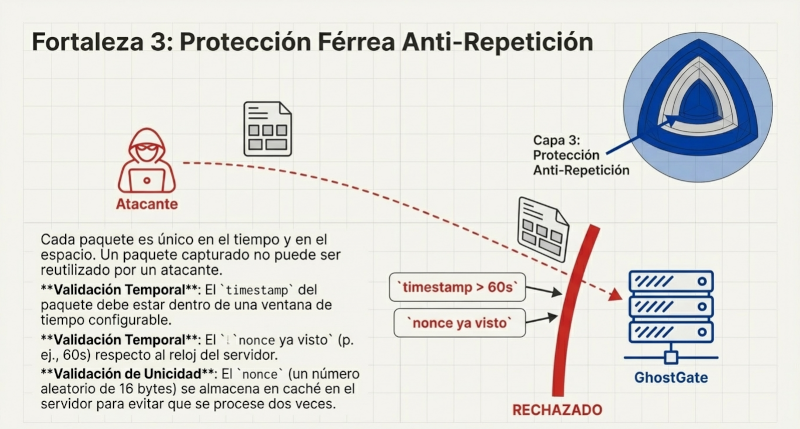

GhostGate invierte este modelo utilizando la Autorización de Paquete Único (SPA, por sus siglas en inglés). Por defecto, el firewall del servidor mantiene todos los puertos de servicio, incluido el 22, completamente cerrados. Son invisibles para el mundo exterior. Cuando un usuario autorizado necesita acceso, no intenta conectarse directamente. En su lugar, utiliza un cliente como ghostgate-client --action open_ssh --duration 600 para enviar un único paquete UDP a un puerto de escucha no estándar. Dicho paquete, serializado en formato JSON compacto, está cifrado y autenticado mediante un cifrado AEAD (Authenticated Encryption with Associated Data), actuando como un «golpe secreto» en la pared.

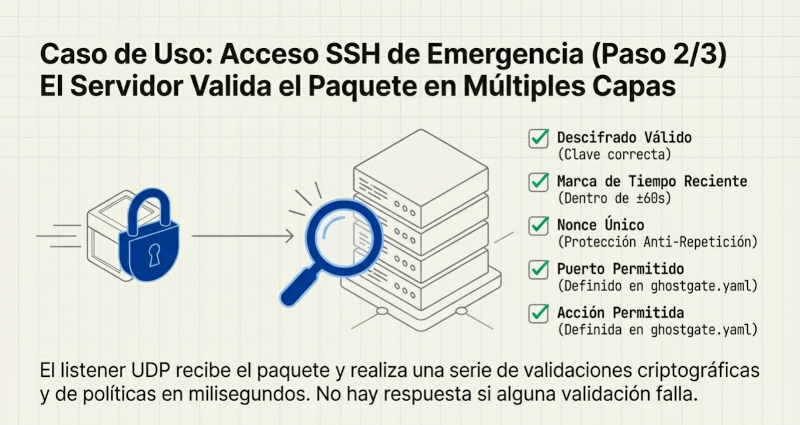

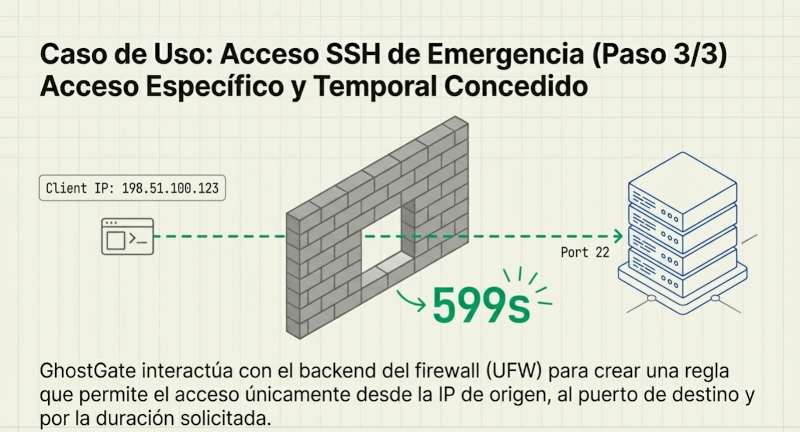

Si el listener de GhostGate recibe este paquete y verifica su autenticidad (clave correcta, marca de tiempo válida, nonce único), ejecuta una acción silenciosa: ordena al firewall del sistema crear una regla temporal que permite el acceso al puerto deseado (ej. SSH) exclusivamente desde la dirección IP del cliente. Esta regla tiene una vida útil definida y se elimina automáticamente al expirar. Para el resto de internet, el servidor nunca tuvo un puerto abierto. Esta reducción drástica de la superficie de ataque es la primera y más poderosa lección de GhostGate.

2. El Silencio como Fortaleza: Por Qué la Mejor Respuesta es Ninguna Respuesta

Una de las decisiones de diseño más contraintuitivas y brillantes de GhostGate es su política de comunicación: el listener que recibe los paquetes SPA nunca, bajo ninguna circunstancia, envía una respuesta UDP. Es un agujero negro de información.

Si un paquete es válido, la acción (abrir el puerto) se ejecuta en el servidor y el cliente simplemente procede a conectarse al servicio ahora disponible. Si el paquete es inválido —ya sea porque la clave es incorrecta, está malformado o es un intento de ataque— el listener simplemente lo descarta en silencio. No hay un mensaje de «error», ni un «paquete inválido», ni absolutamente nada.

Este silencio es una característica de seguridad crítica, basada en el principio de «Cero Fuga de Información». Para un atacante, un servidor que ejecuta GhostGate es indistinguible de un «agujero negro» en la red o de un servidor que no existe, lo que frustra sus metodologías de reconocimiento desde la base. Al no responder, impide que utilicen técnicas de fingerprinting para confirmar si el servicio está activo. Además, esta política previene por completo que el servidor sea utilizado en ataques de amplificación DDoS, donde se podría engañar a un servidor para que envíe grandes respuestas a una víctima. La mejor respuesta, a menudo, es el silencio absoluto.

3. Más Allá de AES: Una Apuesta Audaz por la Criptografía Moderna

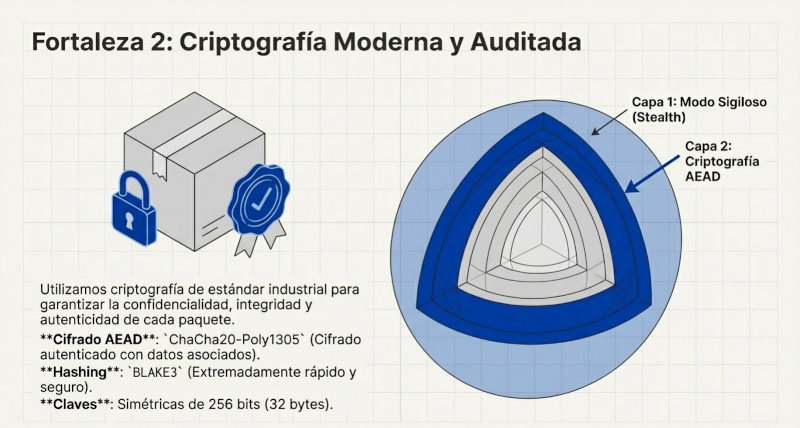

Cuando se piensa en cifrado, el algoritmo AES (Advanced Encryption Standard) suele ser el primero en venir a la mente. Sin embargo, el equipo de GhostGate tomó una decisión deliberada y muy meditada de no usarlo. En su lugar, eligieron ChaCha20-Poly1305 para el cifrado autenticado y BLAKE3 como algoritmo de hashing.

Esta elección, lejos de ser esotérica, está alineada con estándares de vanguardia como TLS 1.3 y revela una profunda comprensión de la criptografía práctica. Las ventajas de ChaCha20-Poly1305 sobre AES-GCM son claras: mayor rendimiento en CPUs sin aceleración por hardware (AES-NI), una resistencia superior a ataques de canal lateral gracias a su diseño más simple y una menor probabilidad de errores de implementación.

El caso de BLAKE3 es una lección de previsión estratégica. Aunque su uso en el procesamiento de paquetes del MVP actual es mínimo, fue elegido por ser un algoritmo de hashing extremadamente rápido y seguro, preparado para futuros casos de uso como el hashing de nonces, la verificación de la integridad de la configuración o como base para funciones de derivación de claves (KDF). Esta apuesta no es por novedad, sino por una priorización consciente del rendimiento y la seguridad práctica sobre la simple conformidad con las opciones más populares.

4. Preparados para el Futuro Cuántico (Antes de que Sea un Problema)

Resulta extraordinario encontrar en un proyecto, incluso en su fase de MVP, una planificación tan detallada para la era de la computación cuántica. GhostGate no solo reconoce la amenaza futura, sino que la aborda de frente en su diseño actual.

La documentación explica la amenaza «Cosechar Ahora, Descifrar Después» (Harvest Now, Decrypt Later): un atacante captura el tráfico cifrado hoy y lo almacena, esperando a que una futura computadora cuántica sea capaz de romper el cifrado. GhostGate ya posee una ventaja inherente: al usar exclusivamente criptografía simétrica (una clave compartida), es inmune al algoritmo de Shor, que aniquilará la criptografía asimétrica (RSA, ECDSA) que protege gran parte de internet.

La criptografía simétrica sí se ve afectada por el algoritmo de Grover, que reduce la complejidad de la búsqueda de una clave de N posibilidades a la raíz cuadrada de N. Para una clave de 256 bits, esto reduce la seguridad efectiva a 128 bits. Si bien sigue siendo extremadamente fuerte, la previsión del proyecto es demoledora al compararse con otros sistemas. Como indica su documentación, tras un ataque cuántico, la seguridad de GhostGate es «reducida pero viable» (128 bits), mientras que sistemas basados en RSA/ECDSA como SSH o TLS 1.2 quedan «Completely broken» (0 bits de seguridad). Aun así, el proyecto ya tiene un plan de migración a un modo híbrido con CRYSTALS-Kyber. Este nivel de paranoia saludable es una lección magistral en diseño de seguridad a largo plazo.

5. La Fusión Imposible: Seguridad Extrema y Diseño Centrado en el Usuario

Después de hablar de criptografía post-cuántica y algoritmos de nicho, uno podría pensar que GhostGate es una herramienta esotérica y difícil de usar. Nada más lejos de la realidad. La quinta y quizás más importante lección es su obsesión por la «seguridad usable», que es una mitigación directa contra el vector de ataque de «Configuración Débil» identificado en su modelo de amenazas.

La seguridad más robusta es inútil si es tan compleja que los usuarios la configuran mal. GhostGate aborda este problema de frente con ejemplos concretos:

• Asistente de configuración interactivo (ghostgate-setup): En lugar de abandonar al usuario en un archivo de configuración, un asistente le guía, valida cada entrada y emite advertencias claras sobre opciones inseguras, como hacer un binding a 0.0.0.0, permitir listas de puertos excesivas (más de 100) o configurar duraciones de acceso demasiado largas.

• Mensajes de error categorizados: Si una solicitud falla, el sistema proporciona errores claros con códigos como [AUTH_xxx], [AUTHZ_xxx] o [TIME_xxx], que ayudan a diagnosticar el problema sin revelar detalles internos a un posible atacante.

• Gestión del ciclo de vida de las claves: La herramienta rastrea la antigüedad de las claves y advierte proactivamente cuando una clave ha superado el umbral recomendado (ej. 90 días), fomentando una buena higiene de seguridad.

Esta filosofía está grabada en sus directrices de seguridad: «Los mecanismos de seguridad no deben crear una fricción que impulse a los usuarios a eludirlos». GhostGate demuestra que el camino más seguro debe ser también el camino más fácil.

Conclusión

GhostGate es mucho más que una ingeniosa herramienta de firewall. Es una clase magistral sobre una filosofía de seguridad coherente y moderna. A través de sus decisiones de diseño, nos enseña que la verdadera fortaleza puede residir en la invisibilidad, que el silencio es una respuesta poderosa, que la elección de la criptografía correcta va más allá de los nombres más conocidos, que la planificación para el futuro es crucial y, sobre todo, que la seguridad más avanzada debe ser accesible para quienes la necesitan.

Nos deja con una pregunta fundamental que todos deberíamos hacernos al diseñar nuestras defensas: ¿Y si la mejor defensa no es un muro más alto, sino una puerta que solo existe para quienes ya tienen la llave?